Ogni hacker che abbia un minimo di esperienza, a mio parere, non può fare a meno di Metasploit, poichè è uno dei più strumenti per sicurezza informatica più in voga degli ultimi anni!

Che cos'è Metasploit? Metasploit è un pacchetto disponibile per ogni piattaforma, contenente migliaia di strumenti (per questo si chiama Framework) utili per la sicurezza informatica. Contiene Exploits, Auxiliary, etc...

Tuttavia, Metasploit non è semplicissimo da usare, e, a colpo d'occhio, sarà difficile saperlo usare al 100%... appunto per questo, prima di far casini, consiglio di leggere attentamente questo breve ebook che ho trovato su Internet molto interessante, che parla di Metasploit Framework in italiano.

Hacking Reloveution

giovedì 27 giugno 2013

Sniffing

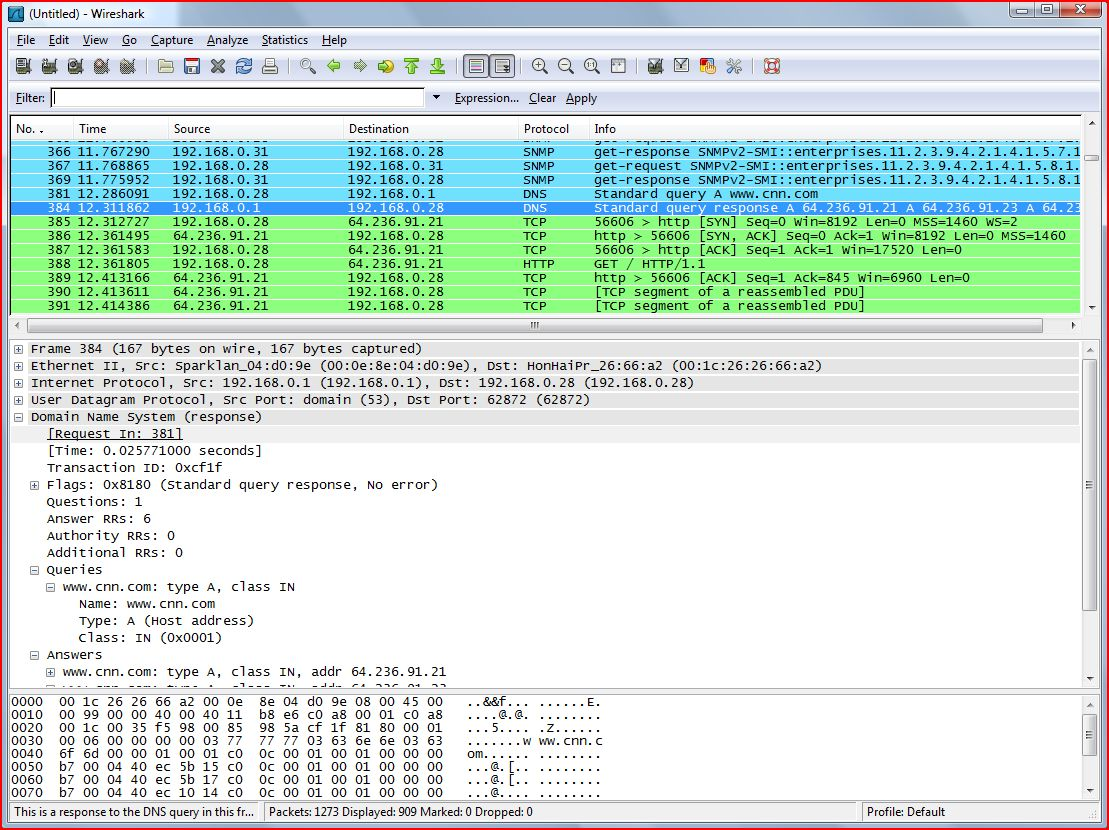

Che cos'è lo sniffing? Lo sniffing è un tipo di intercettazione (per esempio degli accessi a un determinato host) da parte di un singolo utente, in questo caso voi.

A mio parere, ma anche a parere di molti, il miglior sniffer in assoluto è Wireshark.

In realtà ci sono moltissimi sniffers...

In questa guida non illustrerò il funzionamento di Wireshark, poichè è molto complesso e lungo.

Rilascio una definizione molto più completa e complessa su che cos'è lo sniffing, tratta da Wikipedia.

Rilascio inoltre, una completissima e accuratissima lezione, divisa in parti e in italiano, sul funzionamento di Wireshark.

A mio parere, ma anche a parere di molti, il miglior sniffer in assoluto è Wireshark.

In realtà ci sono moltissimi sniffers...

In questa guida non illustrerò il funzionamento di Wireshark, poichè è molto complesso e lungo.

Rilascio una definizione molto più completa e complessa su che cos'è lo sniffing, tratta da Wikipedia.

Rilascio inoltre, una completissima e accuratissima lezione, divisa in parti e in italiano, sul funzionamento di Wireshark.

Hackerare qualsiasi accesso remoto (locale): Social Engineering

Che cosa intendiamo per Social Engineering?

Da Wikipedia... "Questa tecnica è anche un metodo (improprio) di crittanalisi quando è usata su una persona che conosce la chiave crittografica di un sistema e viene usata anche dalla polizia. Similmente al cosiddetto metodo del tubo di gomma (il quale è però una forma di tortura) può essere, secondo gli esperti, un modo sorprendentemente efficiente per ottenere la chiave, soprattutto se comparato ad altri metodi crittanalitici."

Come poter sfruttare questa "tecnica" per violare gli accessi?

Cito il miglior tool per queste operazioni... ovvero... SET - Social Engineering Toolkit

A seguito, rilascierò una guida completamente in italiano, che vi illustrerà come violare un account Facebook con questa "tecnica".

Nota! Il metodo funziona con qualsiasi accesso, non solo Facebook!

Da Wikipedia... "Questa tecnica è anche un metodo (improprio) di crittanalisi quando è usata su una persona che conosce la chiave crittografica di un sistema e viene usata anche dalla polizia. Similmente al cosiddetto metodo del tubo di gomma (il quale è però una forma di tortura) può essere, secondo gli esperti, un modo sorprendentemente efficiente per ottenere la chiave, soprattutto se comparato ad altri metodi crittanalitici."

Come poter sfruttare questa "tecnica" per violare gli accessi?

Cito il miglior tool per queste operazioni... ovvero... SET - Social Engineering Toolkit

A seguito, rilascierò una guida completamente in italiano, che vi illustrerà come violare un account Facebook con questa "tecnica".

Nota! Il metodo funziona con qualsiasi accesso, non solo Facebook!

martedì 25 giugno 2013

SQL Injection - Vulnerabilità: RFI

Quando dico "Violare un database SQL", intendo bypassare varie "protezioni" per poter avere i permessi di lettura del database SQL (MySQL, MSSQL, etc...). In un database si può avere di tutto, dai dati privati (User, Login e Password) degli utenti normali, ai dati degli utenti, persino i dati dell'utente Superroot (super super utente). Una volta che si ha in possesso questi dati, è possibile accedere con i privilegi di admin o di root in un determinato sito con un database SQL. Ogni sistema, come ben sappiamo, possiede delle vulnerabilità. Queste vulnerabilità non sono altro che dei bugs che il sistema ha e che ci permette di entrare come ho detto prima. Oggi vi farò vedere, in diretta, mentre violo il sito ufficiale dell'Euronics (famoso store europeo). Sfrutterò una vulnerabilità chiamata "RFI", compresa nella parentela SQL Injection.

Voi vi chiederete: "Come faccio a trovare la vulnerabilità 'RFI'?"

Beh, i "principianti", se così si può dire, utilizzano dei Vulnerability scanner che non solo trovano la vulnerabilità RFI, ma ne trovano molte altre che illustrerò, come ho già detto, in seguito. Gli scanner più comuni sono:

Acunetix, Webcruiser, Vega, Owasp-Zap, Nikto, w3af, e molti altri...

Io non userò degli scanners, ma userò delle dorks che mi porteranno la vulnerabilità.

Ecco la dork, voi personalizzatela:

Come facciamo ora a sapere se effettivamente è vulnerabile? Aggiungiamo un semplice " ' " (senza i doppi apice) alla fine del numero "?id_fig=46035"...

Se da errori, tranne che 404, si può dire che siete già dentro!

Benissimo, l'URL è vulnerabile... ora, come facciamo a visualizzare il database?

Ci sono dei tool che "inviano" degli exploits che ci permettono di visualizzare l'intero database, se il sito è vulnerabile. I più comuni sono: SQLMap (da shell) e Havij, un tool solo per Windows.

Io userò SQLMap.

Apro il Terminale e mi dirigo nella Directory dove è Presente SQLMap (sono su BackTrack)...

Subito dopo... lancio SQLMap e faccio partire gli explotis per entrare nel sito.

./sqlmap.py -u http://lavoraconnoi.euronics.it/buonilavoro/dett_figure.php?id_fig=46035 --dbs

...Una volta che avrò passato gli exploits, se tutto funzionerà, dovrei vedere i databases del sito...

Ora siete dentro, per aver maggiori informazioni su come usare SQLMap e aver più dati, questi sono i comandi:

poche informazioni: ./sqlmap.py -h

molte informazioni: ./sqlmap.py -hh

Per altre informazioni, contattatemi.

Voi vi chiederete: "Come faccio a trovare la vulnerabilità 'RFI'?"

Beh, i "principianti", se così si può dire, utilizzano dei Vulnerability scanner che non solo trovano la vulnerabilità RFI, ma ne trovano molte altre che illustrerò, come ho già detto, in seguito. Gli scanner più comuni sono:

Acunetix, Webcruiser, Vega, Owasp-Zap, Nikto, w3af, e molti altri...

Io non userò degli scanners, ma userò delle dorks che mi porteranno la vulnerabilità.

Ecco la dork, voi personalizzatela:

site:euronics.it >php

Benissimo! Ho trovato una possibile vulnerabilità del sito dell'Euronics (non sempre funziona e non sempre ci sono vulnerabilità di questo tipo).

http://lavoraconnoi.euronics.it/buonilavoro/dett_figure.php?id_fig=46035

Come facciamo ora a sapere se effettivamente è vulnerabile? Aggiungiamo un semplice " ' " (senza i doppi apice) alla fine del numero "?id_fig=46035"...

Se da errori, tranne che 404, si può dire che siete già dentro!

Benissimo, l'URL è vulnerabile... ora, come facciamo a visualizzare il database?

Ci sono dei tool che "inviano" degli exploits che ci permettono di visualizzare l'intero database, se il sito è vulnerabile. I più comuni sono: SQLMap (da shell) e Havij, un tool solo per Windows.

Io userò SQLMap.

Apro il Terminale e mi dirigo nella Directory dove è Presente SQLMap (sono su BackTrack)...

Subito dopo... lancio SQLMap e faccio partire gli explotis per entrare nel sito.

./sqlmap.py -u http://lavoraconnoi.euronics.it/buonilavoro/dett_figure.php?id_fig=46035 --dbs

...Una volta che avrò passato gli exploits, se tutto funzionerà, dovrei vedere i databases del sito...

Ora siete dentro, per aver maggiori informazioni su come usare SQLMap e aver più dati, questi sono i comandi:

poche informazioni: ./sqlmap.py -h

molte informazioni: ./sqlmap.py -hh

Per altre informazioni, contattatemi.

domenica 19 maggio 2013

Il phishing

Il phishing non si può dire che è una tecnica di hacking... penso che non sia una tecnica di hacking perchè chiunque può effettuare un "attacco" del genere, anche i meno esperti. Questa tecnica è una truffa - quindi illegale - dove il male intenzionato cerca di impossessarsi dei dati personali di una persona, per esempio quelli di una carta di credito.

Come funziona il phishing? Il maleintenzionato invia una email con grafica simile o uguale alle email bancarie, per esempio, dove chiede di fare una registrazione con il proprio conto corrente o con i propri codici di carta di credito. Successivamente, i dati reali di una persona vengono inviati al male intenzionato. La tecnica è illegale, per questo vi sconsiglio vivamente di non effettuarla.

Come funziona il phishing? Il maleintenzionato invia una email con grafica simile o uguale alle email bancarie, per esempio, dove chiede di fare una registrazione con il proprio conto corrente o con i propri codici di carta di credito. Successivamente, i dati reali di una persona vengono inviati al male intenzionato. La tecnica è illegale, per questo vi sconsiglio vivamente di non effettuarla.

Violare Facebook

Se volete sapere come violare Facebook, contattatemi.

Dopo che io mi sono accertato che voi non siete lamers o bimbiminchia, vi invierò la spiegazione. Grazie.

Dopo che io mi sono accertato che voi non siete lamers o bimbiminchia, vi invierò la spiegazione. Grazie.

Bruteforce

Il bruteforce è una particolare tecnica di hacking dove l'hacker (cracker...etc...) utilizza per violare qualsiasi accesso. In che cosa consiste? Il bruteforce invia una serie di parole al posto dell'username e/o password di login... se azzecca la parola giusta, l'accesso è garantito. Ci son molti tools in grado di effettuare questi attacchi, per esempio, Hydra.

Ovviamente Hydra non è l'unico tool disponibile... ma è il più famoso!

(Hydra, in particolare, consente di violare qualsiasi accesso e qualsiasi protocollo. Spesso, tools normali violano un solo sito in particolare, per esempio, Facebook).

Spesso questi tool richiedono un dizionario, ovvero un file contenente una lista di tutte le parole chiave da testare. Il file è un semplice documento di testo (TXT).

A volte questa tecnica non funziona, per due motivi (oltre al fatto che magari il tool può anche non funzionare):

1) La il dizionario non contiene la password e/o l'username corretto.

2) L'accesso, al primo o dopo alcuni tentativi, può richiedere un Capcha (cioè campi con sopra un'immagine con scritto un testo quasi illeggibile. Bisogna poi riportare il testo illeggibile nell'apposito campo per poter proseguire al login o alla registrazione. Il Capcha, serve quindi per verificare che chi accede non sia un robot, quindi non un programma come un bruteforce).

Ovviamente Hydra non è l'unico tool disponibile... ma è il più famoso!

(Hydra, in particolare, consente di violare qualsiasi accesso e qualsiasi protocollo. Spesso, tools normali violano un solo sito in particolare, per esempio, Facebook).

Spesso questi tool richiedono un dizionario, ovvero un file contenente una lista di tutte le parole chiave da testare. Il file è un semplice documento di testo (TXT).

A volte questa tecnica non funziona, per due motivi (oltre al fatto che magari il tool può anche non funzionare):

1) La il dizionario non contiene la password e/o l'username corretto.

2) L'accesso, al primo o dopo alcuni tentativi, può richiedere un Capcha (cioè campi con sopra un'immagine con scritto un testo quasi illeggibile. Bisogna poi riportare il testo illeggibile nell'apposito campo per poter proseguire al login o alla registrazione. Il Capcha, serve quindi per verificare che chi accede non sia un robot, quindi non un programma come un bruteforce).

Iscriviti a:

Post (Atom)